Darknet

Jede Information und jede Sache kann getauscht und eventuell auch gehandelt werden. Aber dürfen wir das auch? Die Welt, in der wir uns bewegen, ist durch Regeln geprägt, die unser gesellschaftliches Zusammenleben ordnen und reglementieren. Diese Ordnung wird im Darknet ausgehebelt – Es gibt keine Transparenz zu Inhalten, Interaktionen und Akteuren. Die Risiken für Energieversorger als Teil der kritischen Infrastruktur sind erheblich!

Was ist das Darknet? Ein Netzwerk mit technischen Besonderheiten - Vor allem aber ein anonymer, hocheffizienter Marktplatz!

Das Darknet ermöglicht vielseitige Anwendungsfälle – von spezieller Peer-to-Peer Kommunikation und eng abgeschirmter User Groups, bis hin zu relativ offenen Foren, aber auch Standard Online Shop Funktionalitäten. Der Grossteil der bekannten kommerziellen und nicht-kommerziellen Internetnutzungen ist in ähnlicher Form auch im Darknet verfügbar.

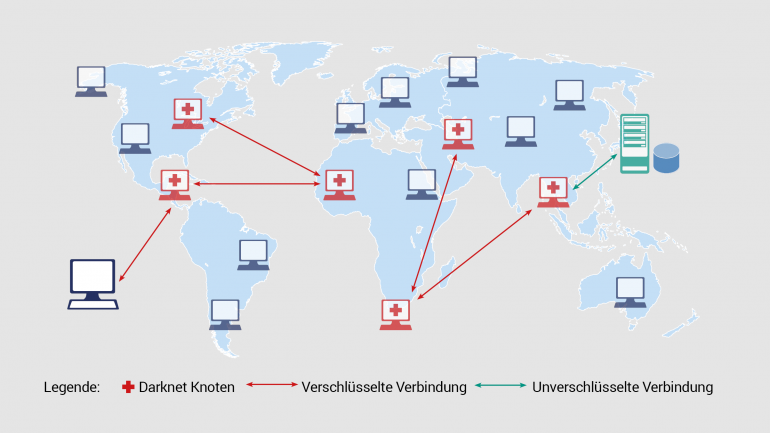

An dieser Stelle soll das technische Funktionsprinzip nur skizziert werden, umso mehr aber seine Implikationen für Unternehmen wie Energieversorger illustriert werden. Das Darknet ist ein Netzwerk, in dem Nutzer direkt miteinander kommunizieren – grundsätzlich weder etwas Verbotenes noch etwas Verwerfliches. Allerdings ermöglicht es weit mehr Freiheitsgrade als andere Netzwerke, denn die Kommunikation erfolgt „Peer-to-Peer“ und ggf. nur auf Einladung für spezifische Interaktionen. Sprich, nicht jeder kann ohne Weiteres an einer Kommunikation teilnehmen oder weiss überhaupt von einer fraglichen Kommunikation. Auch rein technisch ist es anders strukturiert als das Internet, da es spezielle Browser für den Zugang erfordert und keine IP Adressen von Rechnern kennt. Zudem werden die Informationen verschlüsselt übertragen und jeder Teilnehmer im Netzwerk kann jeweils nur den nächsten oder vorausgehenden Kommunikationspartner (Knoten) benennen. Nur über die Zugänge oder Ausgänge zum und vom Darknet können Rückschlüsse zu Absendern und Empfängern abgeleitet werden. Innerhalb des Netzwerks sind Rückschlüsse auf die Akteure eventuell durch Forensik beziehungsweise Infiltration möglich. Rein technisch ist Anonymität weitgehend sichergestellt.

Technisch ist das Darknet damit rudimentär beschrieben. Interessant ist jedoch die Nutzung des Darknet beziehungsweise die Motive der Nutzer. Aufgrund der anonymen Kommunikationen bietet es die Möglichkeit, Informationen und Sachen jeder Art anonym zu tauschen beziehungsweise zu handeln. Es dient unter anderem als Marktplatz. Märkte sind typischerweise aus gutem Grund in der einen oder anderen Weise reguliert. Das Darknet hingegen kennt keine Regulierung und ist damit vor allem eine Plattform für Akteure, die Ihre Identität nicht preisgeben möchten. Einige Akteure möchten Informationen und Güter handeln, die nicht offenbart werden sollen und deren Interaktionen verborgen bleiben sollen. Das Darknet ist neben harmlosen Nutzungen eine Plattform für ein Multimilliarden Businessmodell – ein Businessmodell, das rasant wächst!

Welche Gefahren birgt das Darknet für Unternehmen? Alles kann gehandelt werden, alles wird gehandelt.

Wie oben beschrieben, bietet das Darknet ein Ökosystem, in dem Kriminelle Geschäfte nahezu ungehindert abwickeln können. Alles Dingliche und Virtuelle kann gekauft werden. Alles wird gekauft. Die Möglichkeiten für Kriminelle sind daher nahezu unbegrenzt - die Gefahren für Unternehmen demzufolge auch. Gesteigert wird das Risiko umso mehr, da die finanziellen Transaktionen durch die Nutzung von Bitcoin ebenfalls weitestgehend anonym erfolgen können.

Typischerweise investieren Unternehmen im 21. Jahrhundert erhebliche Summen in die Abwehr von IT Sicherheitsrisiken. IT Sicherheit ist dabei ein sehr breites Gebiet, ausgerichtet auf die bestehende IT Infrastruktur, inkl. Software, Netzwerk oder Hardware. Typischerweise fokussiert dies vor allem auf die IT, doch selbstverständlich ist mindestens mittelbar auch die OT, die Operational Technology, wie z.B. Umspannwerke und Erzeugungsanlagen gefährdet und in den Security Konzepten zum Teil bedacht. Aber wie geht dies, wenn es zunehmend nicht nur darum geht, Angriffe der einen oder anderen Art abzuwehren? Wie geht man damit um, wenn Informationen über das Unternehmen getauscht oder gehandelt werden, die gegen das Unternehmen eingesetzt werden können? Informationen wie Logins, Passwörter, Zeiten für Schichtwechsel, Wartungszyklen für Kraftwerke, Reiseinformationen von Führungskräften etc.? Was ist mit Hardware im engeren oder weiteren Sinne des Unternehmens, die gehandelt wird, z.B. Zugangskarten, Design-Files von Anlagen und manipulierte Ersatzteile?

Viele dieser Informationen oder Handelsgüter können auch von innerhalb des Unternehmens kommen und sind daher nur bedingt, wenn überhaupt, durch klassische IT Sicherheit überwacht. Es handelt sich hier im Wesentlichen um Cyber Crime, also um Kriminalität über das Internet und darüber hinaus. Da im Internet vieles überwacht werden kann, insbesondere Finanztransaktionen, IP Adressen etc., bietet das Darknet hier aus den beschriebenen Gründen ein ideales Ökosystem, um unerkannt Informationen und Güter zu handeln. Als mögliche Akteure können sicherlich Wettbewerber in Betracht gezogen werden, die kritische Informationen ausspionieren möchten, um für sich einen Vorteil zu generieren. Allerdings sind damit für etablierte Unternehmen hohe Risiken verbunden, wenn Art des Handelns unmittelbar oder mittelbar bekannt werden würde. Ein weiteres und wesentlich realistischeres Szenario mit unbegrenzten Spielmöglichkeiten ist daher das „Schadensszenario“, beispielsweise zur Kursmanipulation, Rufschädigung, politischen Erpressung durch Terroristen oder auch nur ganz trivial zum Nachtreten durch einen geschassten Mitarbeiter. Was zum Beispiel, wenn es einem Akteur gelingt, im Darknet Informationen eines digitalen Bauplans eines neuen Kraftwerks zu erwerben, welche er manipuliert und in dessen Folge eine Fehlfunktion einige Jahre später zu Unregelmässigkeiten, Ausfall oder schlimmeren führt? Die Gefahr ergibt sich daher insbesondere daraus, dass jede Art der Information für irgendjemanden einen Wert haben kann, sofern sich Anbieter und Nachfrager gefunden haben.

Wie können wir es kontrollieren? Weder technisch noch kriminalistisch bestehen nachhaltige Möglichkeiten der Kontrolle. „Awareness“ hilft als ersten Schritt, um Gefahren einzudämmen.

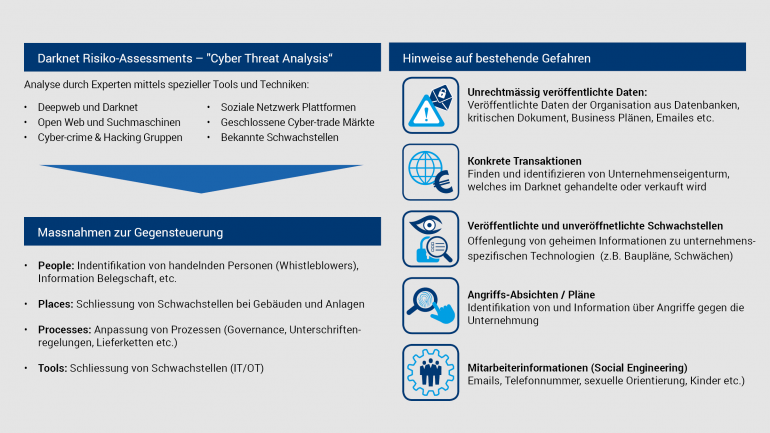

Grundsätzlich gilt, das Darknet ist aufgrund der Anonymität schwer zu kontrollieren. Es gibt eine unbegrenzte Vielzahl von möglichen Schadenszenarien und Motiven der Akteure. Ein hundertprozentiger Schutz ist unmöglich. Schutz beginnt jedoch bereits mit der Kenntnis über das Darknet und einer aktiv und professionell gemanagten „Awareness“ hinsichtlich möglicher Risikoklassen für Informationen - eine Awareness auf Ebene der Unternehmensleitung, aber auch auf Ebene der Mitarbeiter. Denn zum einen sind es vorsätzliche initiierte Straftaten, wenn vertrauliche Informationen an die Öffentlichkeit gelangen und im Darknet zum Verkauf angeboten werden. Zum anderen können aber auch aus Achtlosigkeit Informationen an Dritte gelangen, welche im Darknet wiederum einen Markt finden. Neben der Awareness gibt es daher auch gewisse Governance Standards für alle Unternehmensbeteiligte zum Umgang mit Informationen, die eingeführt und regelmässig erneuert werden müssen. Dies ist in vielen Unternehmen jedoch bereits etablierter Standard. Interessanter hingegen, in Bezug auf eine konkrete Risikoabwägung, ist daher zum Beispiel ein aktiver Perspektiventausch im Sinne eines Risiko-Assessments über verfügbare Informationen zu meinem Unternehmen am „Markt“ (Cyber Threat Analysis). Dies dient der Beurteilung der akuten Gefahrensituation. Nur wer sich darauf einlässt, kann die Mechanismen bestehender Angebote und Nachfragen im Darknet beurteilen und Massnahmen ergreifen. Ein solches Risiko-Assessment kann Hinweise auf Gefahren bringen, z.B. über:

- Veröffentlichte interne Daten aus unternehmensinternen Datenbanken (Organisationsdaten, Budgetplanung etc.)

- Konkrete Transaktionen von Eigentum des Unternehmens, z.B. Zugangskarten

- Sensitive Informationen/ Schwachstellen, z.B. Baupläne, Schwächen in der Lieferkette, Risiken am Rohstoffmarkt, etc.

- Konkrete Hinweise auf Attacken, z.B. in Foren

- Veröffentlichte Mitarbeiterinformationen wie Emails, Telefonnummer, aber auch sexuelle Orientierung, etc.

Mit diesen Informationen wiederum können zum einen Gegenmassnahmen im Unternehmen getroffen werden, zum anderen durch die Einschaltung von Ermittlungsbehörden und spezialisierten Darknet-Forensikern die Identifikation der Informationsquellen lanciert werden. Für all diese Kontrollmechanismen und Massnahmen bedarf es jedoch ausgewiesener Expertise (Risiko-Assessment, Massnahmenplanung im Unternehmen und Forensik) und Branchen Know-how. Die kritische Infrastruktur der Energieversorger und anderer Versorger ist hoch attraktiv für viele Gruppen mit zweifelhaften Interessen. Daher sind Energieversorger einem besonderen Risiko ausgesetzt, welches sie proaktiv managen müssen.

Insofern ist die Herausforderung, die Risiken zu kennen und wo möglich in einen Vorteil umzumünzen: In einigen Industrien ist dies bereits gängige Praxis. Zum Beispiel nutzen Banken schon aktiv strukturierte Darknet Analysen um potentielle Geldwäschemuster zu erkennen bzw. andere Transaktionsverläufe derjenigen Kunden, die ein Finanz- oder Reputationsrisiko für die Bank nach sich ziehen können. Ähnlich könnten auch Energieunternehmen solche Muster suchen, von denen Bedrohungen ausgehen. Eine der grössten Hürden hier ist das geringe Verständnis der Bedrohungs- und Risikosituation seitens des Managements.

Zusammenfassung

Energieversorger als Unternehmen mit kritischer Infrastruktur unterliegen einem besonders hohen Risiko für Angriffe jeder Art. Das Darknet bietet quasi vollständige Anonymität und verschlüsselte Interaktionen zwischen Akteuren, und ermöglicht mittels Kryptowährungen, wie z.B. Bitcoin, darüber hinaus einen anonymen Bezahlprozess. Insofern kann das Darknet als „Marktplatz“ genutzt werden, ohne dass die Akteure ihre Identität preisgeben müssen. Dies ermöglicht Kriminellen ungeahnte Möglichkeiten, Informationen, aber auch Sachen von Unternehmen zu handeln. Eine hundertprozentige Kontrolle dieser Interaktionen ist nicht möglich. Allerdings gibt es Möglichkeiten, wie diese Risiken über Risiko-Assessments identifiziert und Massnahmen abgeleitet werden können.